다크 웹 분석 기술

- 다크 웹 분석 추적 기법

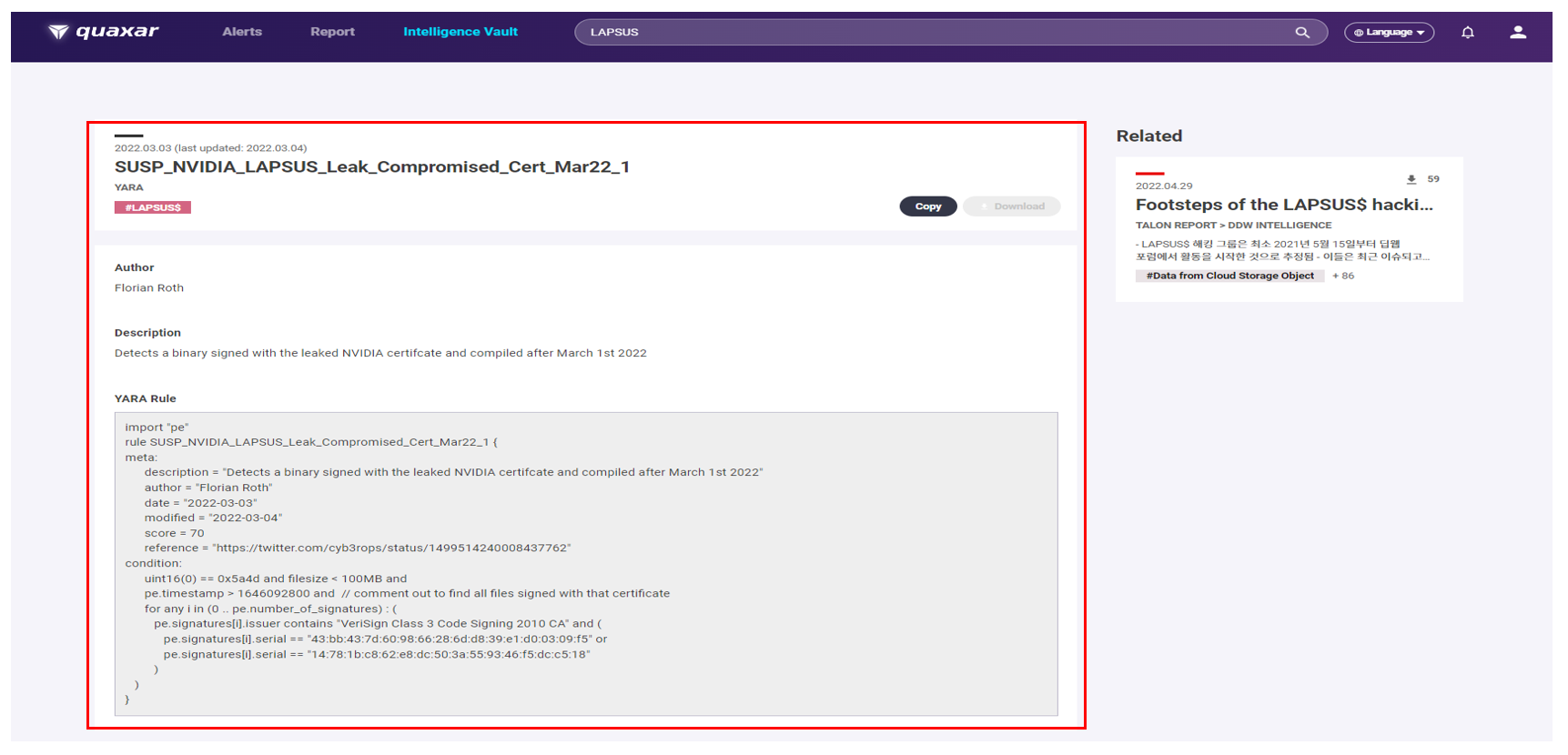

- S2W Quaxar

랩서스 (LAPSUS$) 해킹 그룹 분석

랩서스 (LAPSUS$) 해킹 그룹 분석

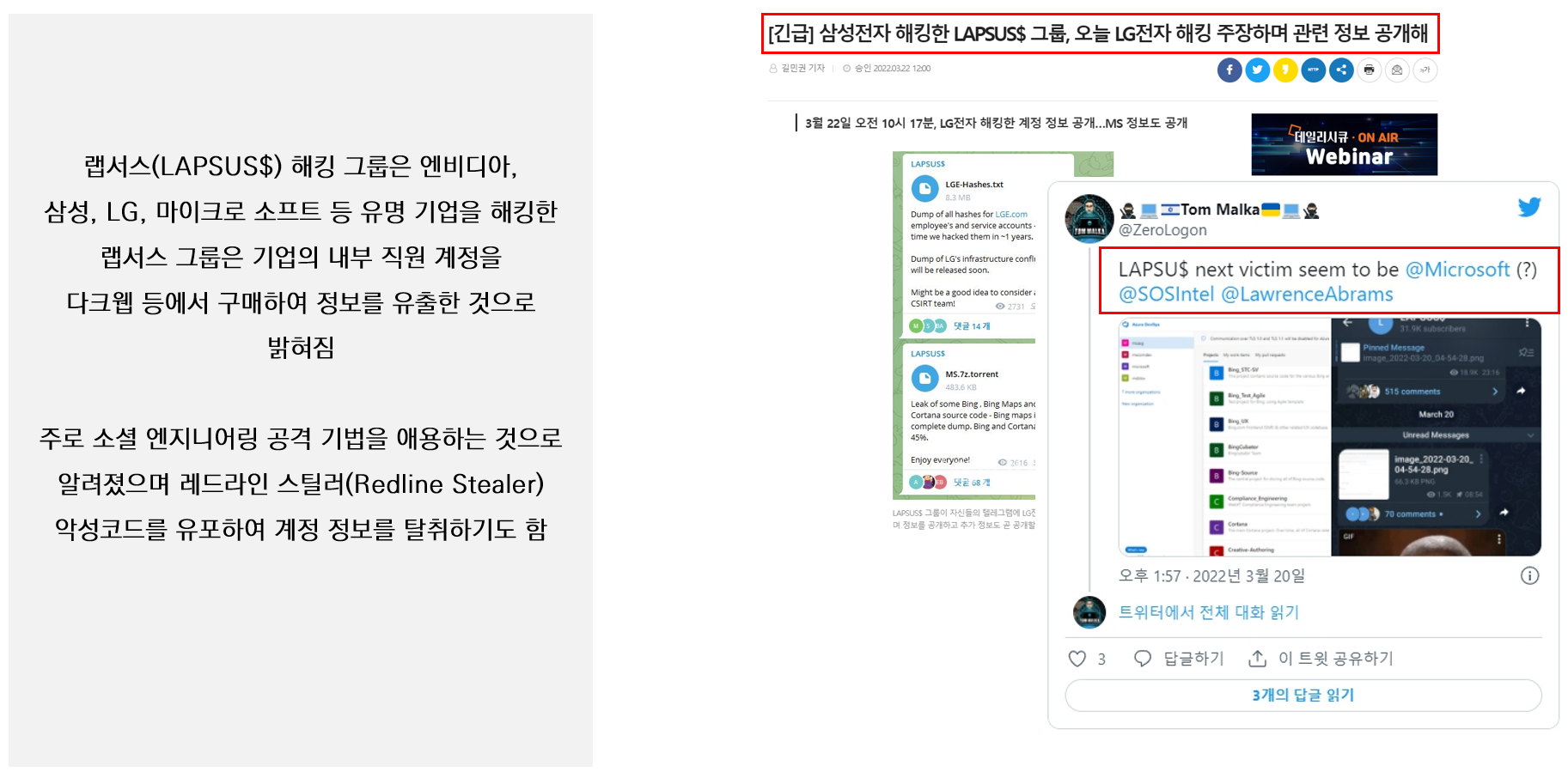

랩서스(LAPSUS$) 해킹 그룹은 엔비디아, 삼성, LG, 마이크로 소프트 등 유명 기업을 해킹한 랩서스 그룹은

기업의 내부 직원 계정을 다크웹 등에서 구매하여 정보를 유출한 것으로 밝혀짐

랩서스 (LAPSUS$) 해킹 그룹 분석

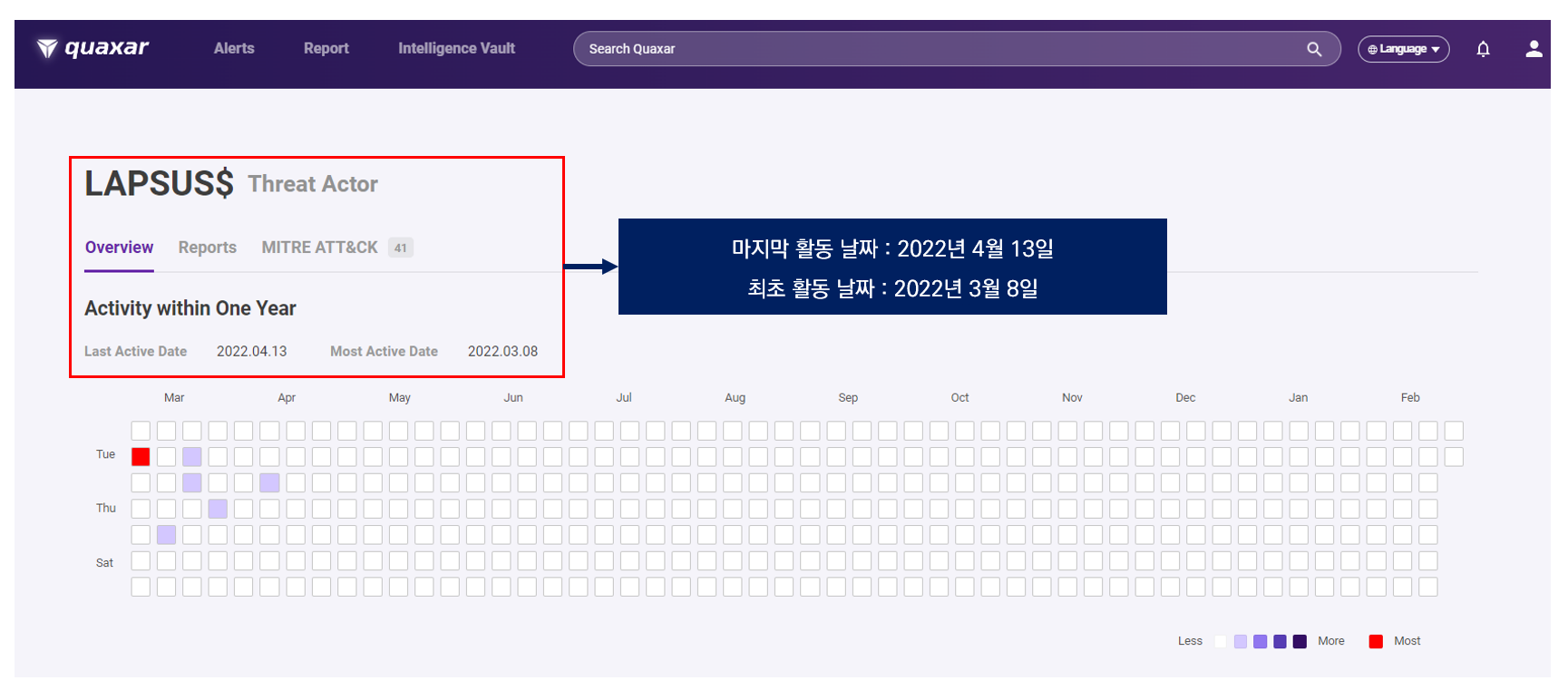

위협 인텔리전스에 등록 된 위협 행위자 정보(Threat Actor Profiling)를 통해 랩서스 해킹 그룹의 활동 시간 확인 가능

랩서스 (LAPSUS$) 해킹 그룹 분석

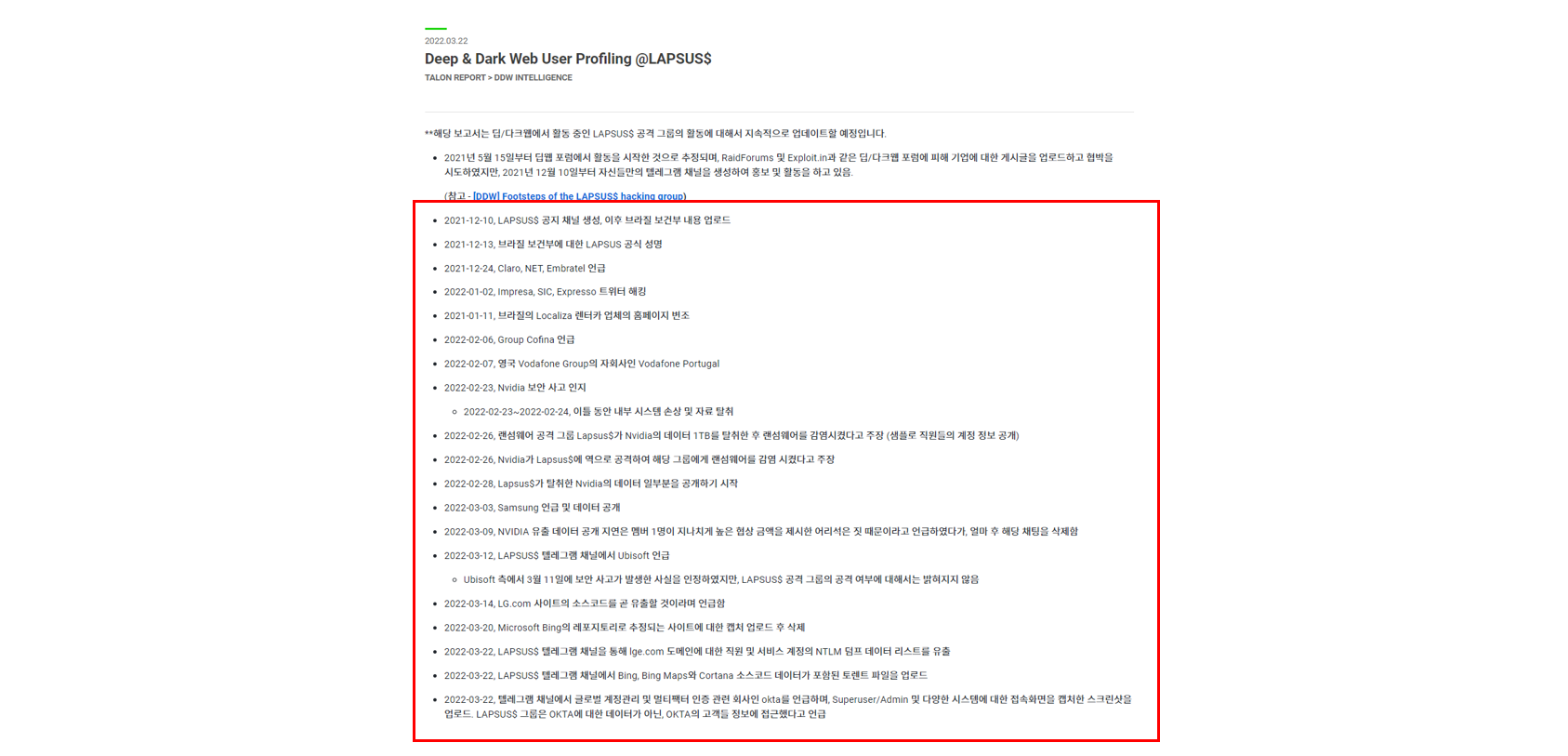

분석 보고서를 보면 최초 활동일부터 주요 활동 날짜까지의 주요 기업 해킹 내역을 파악할 수 있음

랩서스 (LAPSUS$) 해킹 그룹 분석

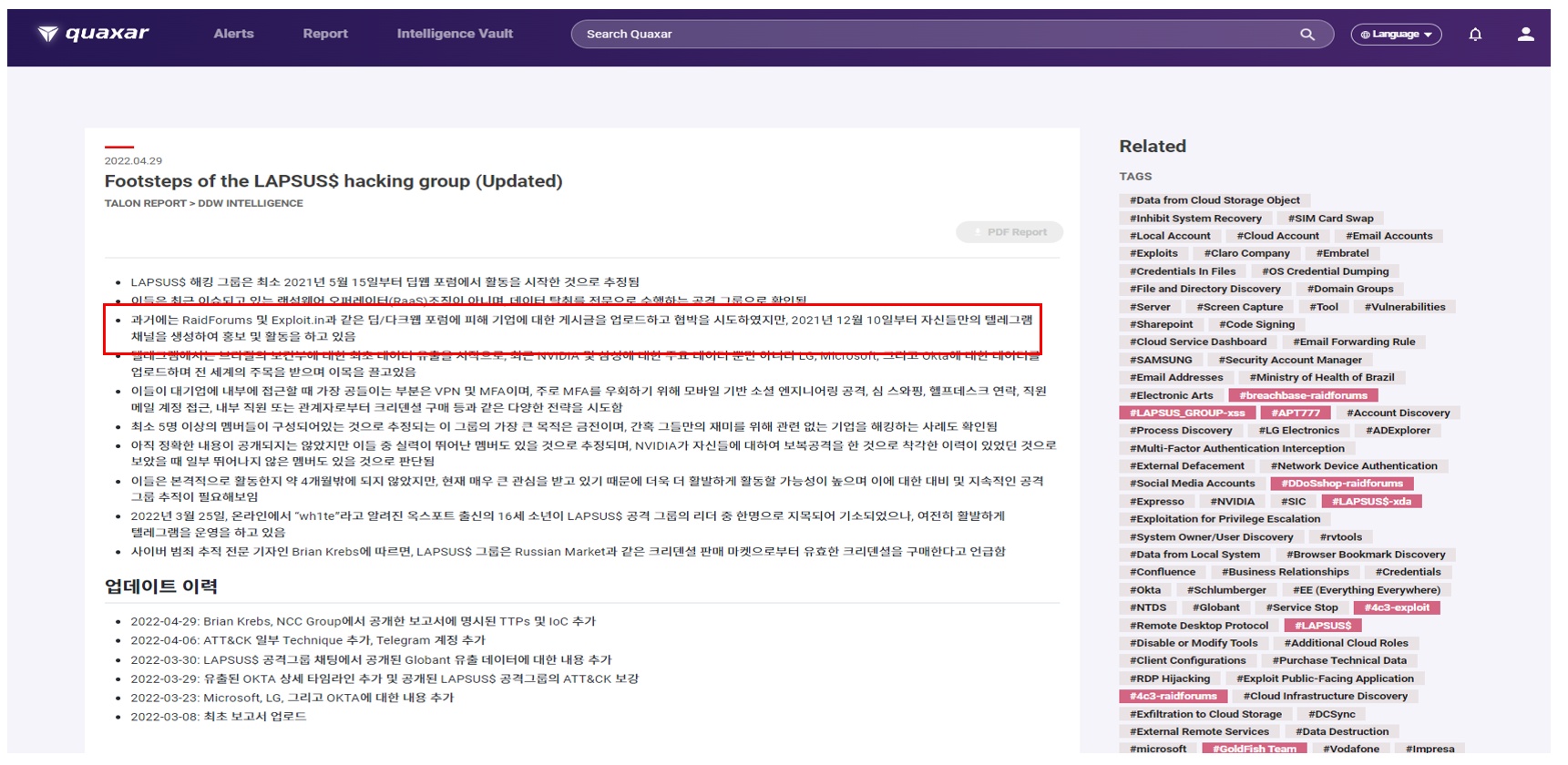

위협 인텔리전스의 랩서스 그룹 성향 분석 내용을 확인하면 현재는 텔레그램에 홍보 및 활동을 하고있는 것으로 파악 됨

랩서스 (LAPSUS$) 해킹 그룹 분석

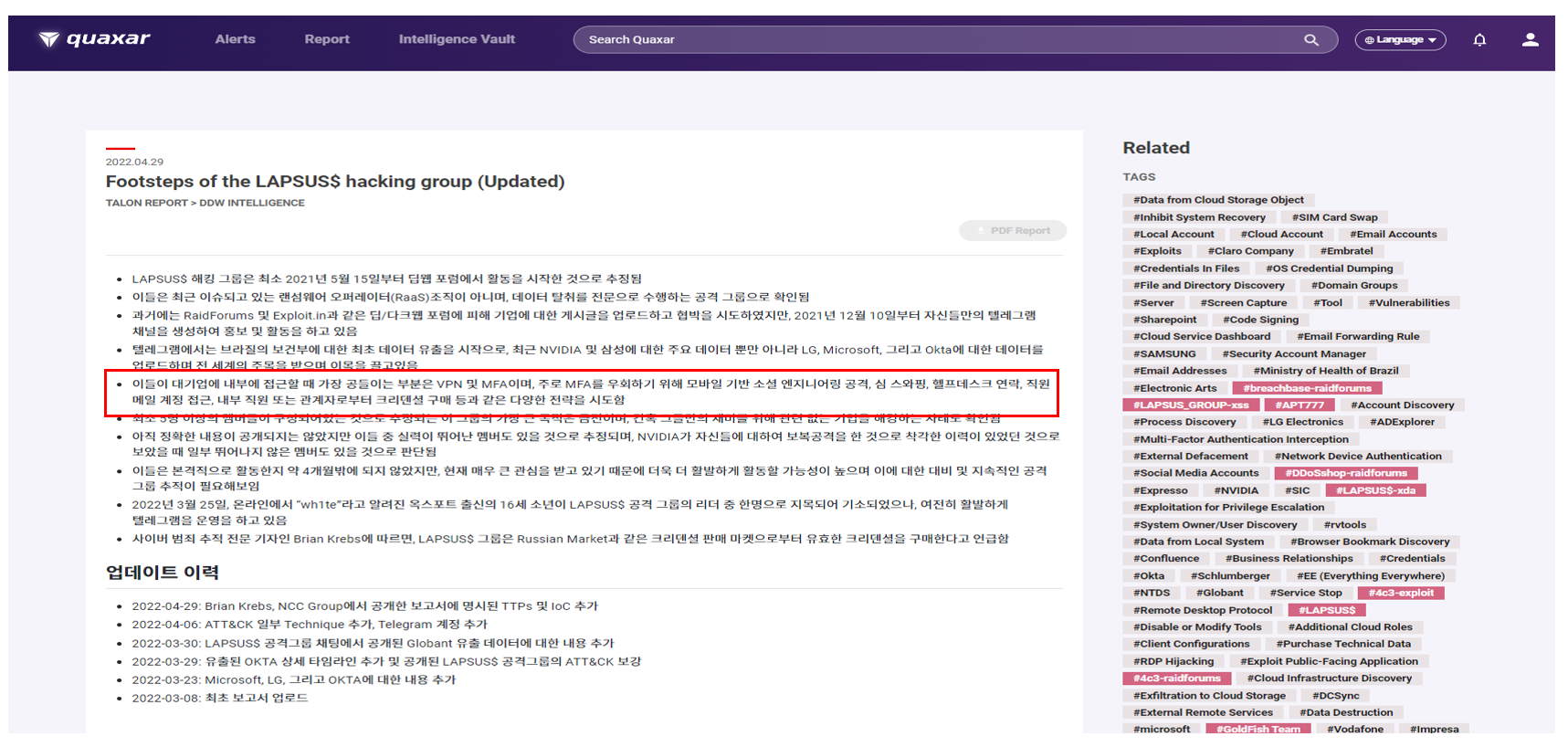

추가 내용을 확인해보면 랩서스 그룹이 주요 기업 공격을 위해 VPN 및 MFA 계정을 다양한 방법으로 수집한 것을 알 수 있음

랩서스 (LAPSUS$) 해킹 그룹 분석

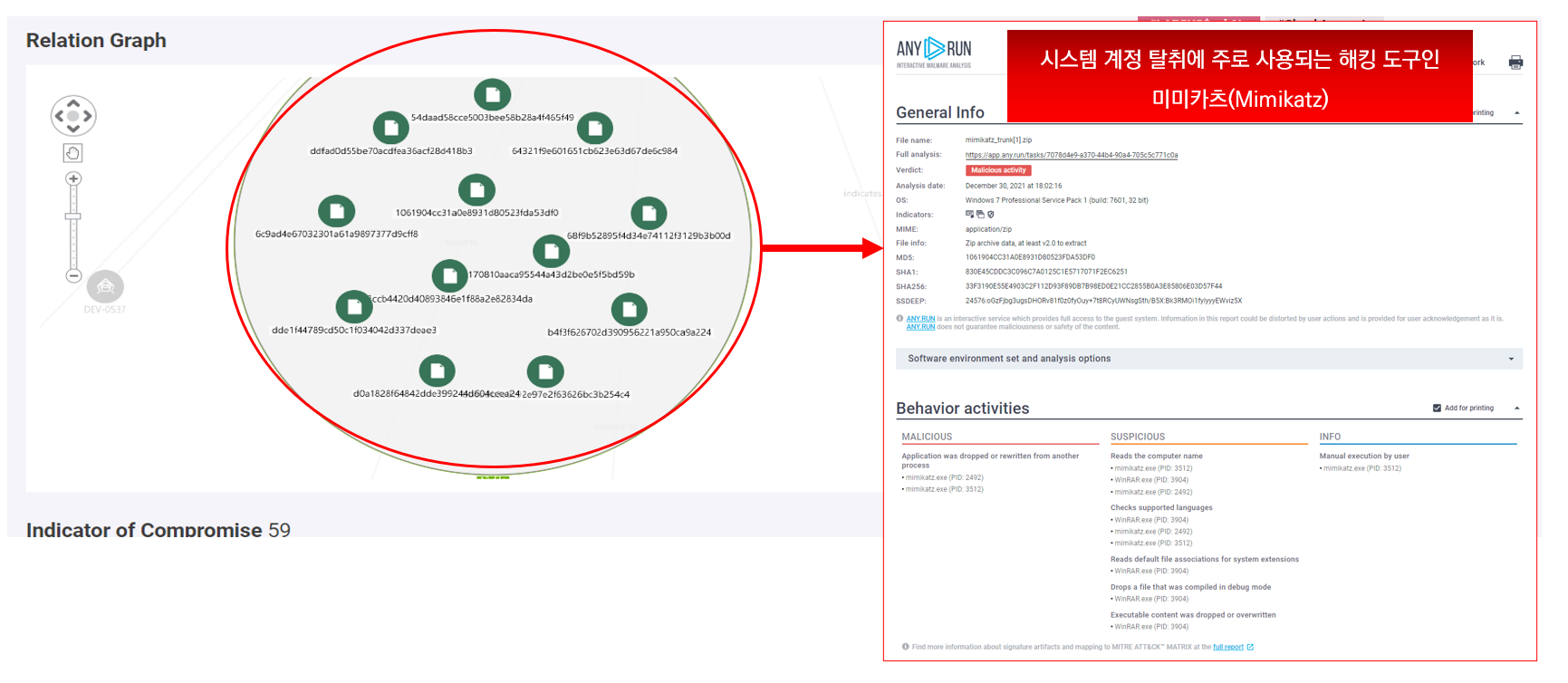

랩서스 해킹 그룹이 계정 탈취를 위해 악성코드 및 해킹 도구를 사용하기도 하여 위협 인텔리전스에 등록 된 악성코드 해시 값 확인

랩서스 (LAPSUS$) 해킹 그룹 분석

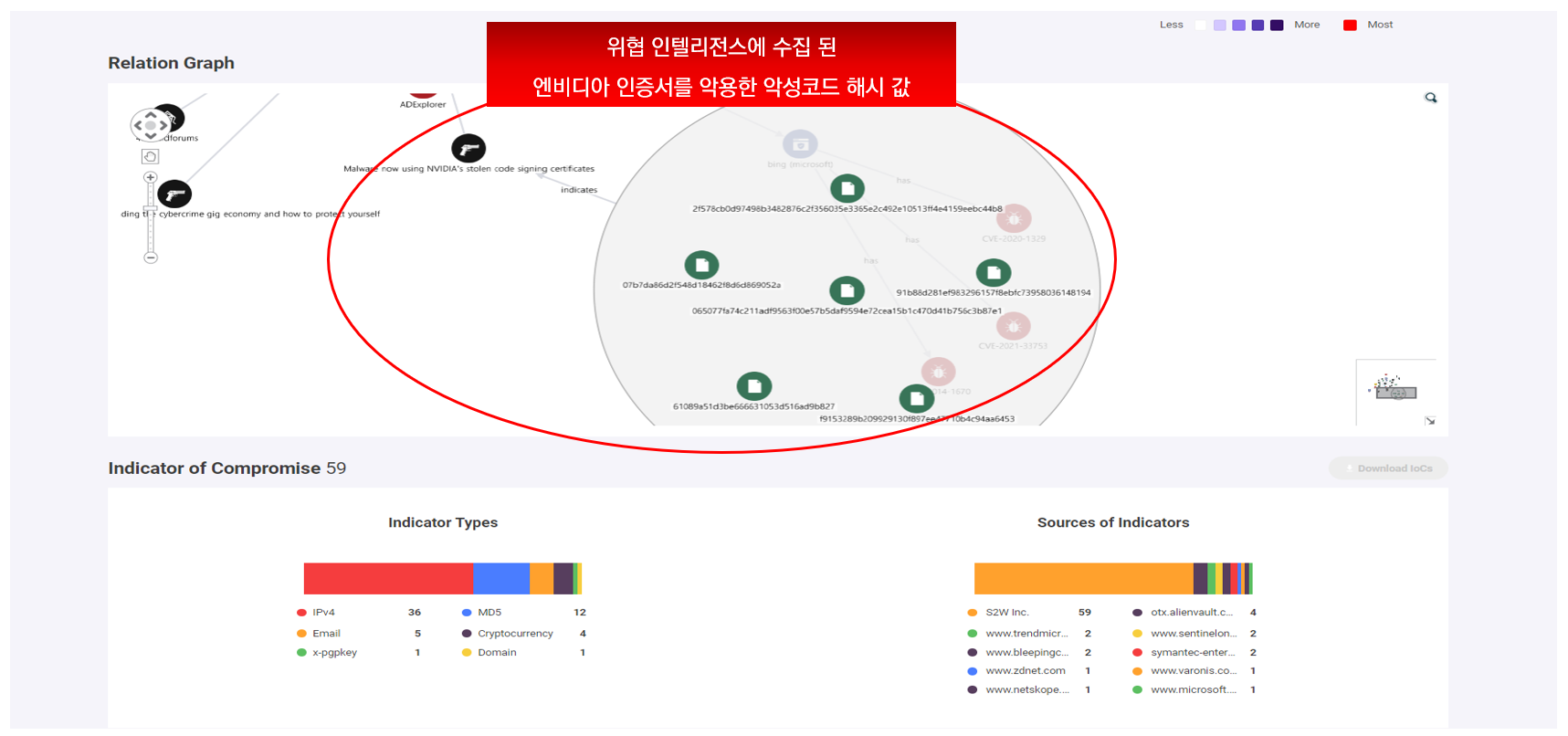

추가적으로 랩서스 그룹은 엔비디아 해킹 당시 엔비디아 사의 인증서를 탈취하여 악성코드에 심어 유포하기도 함

랩서스 (LAPSUS$) 해킹 그룹 분석

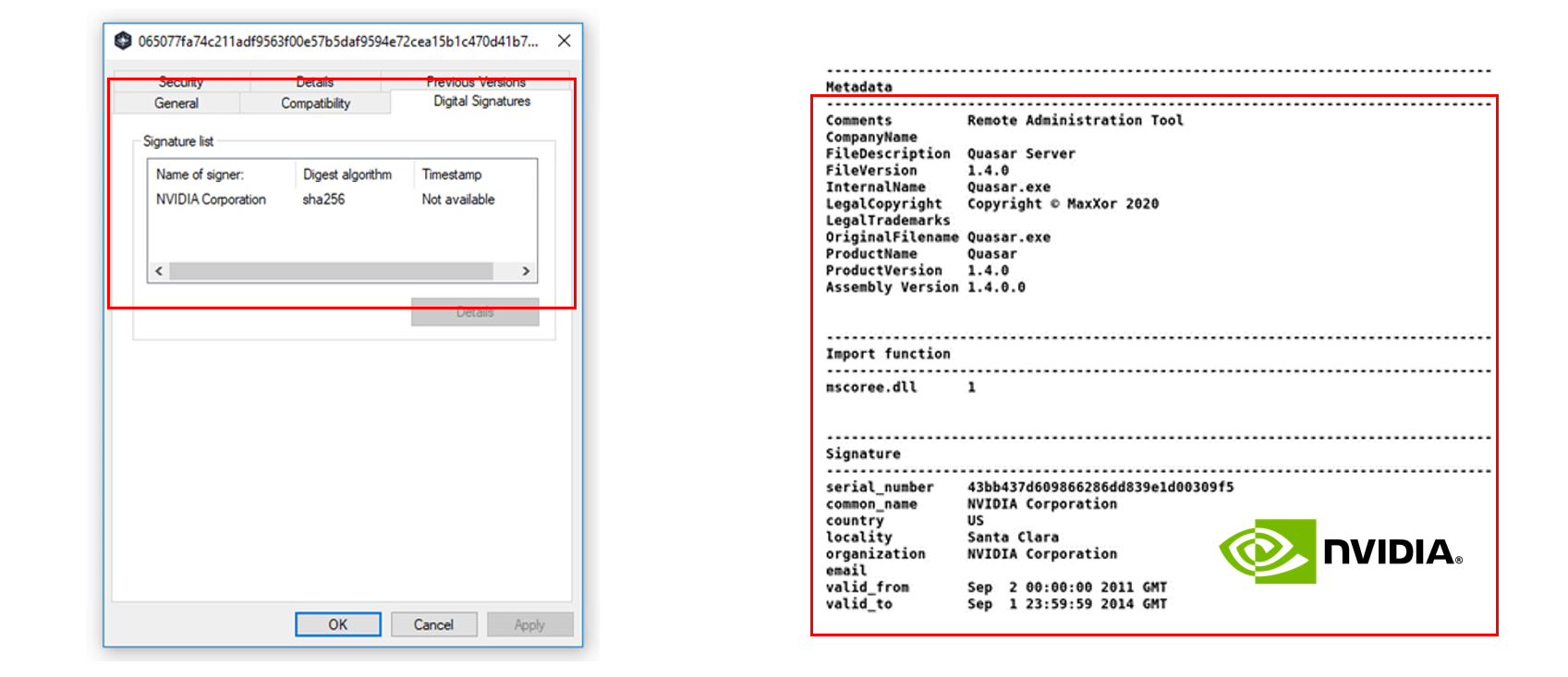

랩서스 그룹이 유포한 악성코드에 NVIDIA 인증서가 들어있어 보안 프로그램에서 우회될 수 있는 위험성이 존재

원격 제어 해킹 도구 중 하나인 Quasar 악성코드에 NVIDIA 인증서가 들어있는 실제 샘플을 확인

랩서스 (LAPSUS$) 해킹 그룹 분석

랩서스 그룹에 의해 탈취 된 엔비디아 인증서를 사용하는 악성코드를 탐지할 수 있도록 위협 인텔리전스에서 YARA 룰 제공